CA/B论坛通过新规

2025年4月12日,全球网络安全监管机构CA/B论坛正式通过《SC-081v3》提案,规定自2026年起逐步缩短SSL/TLS证书有效期,最终在2029年全面实施47天有效期上限。此次变革由苹果、谷歌、微软等科技巨头推动,旨在通过更频繁的证书轮换来增强网络安全性。

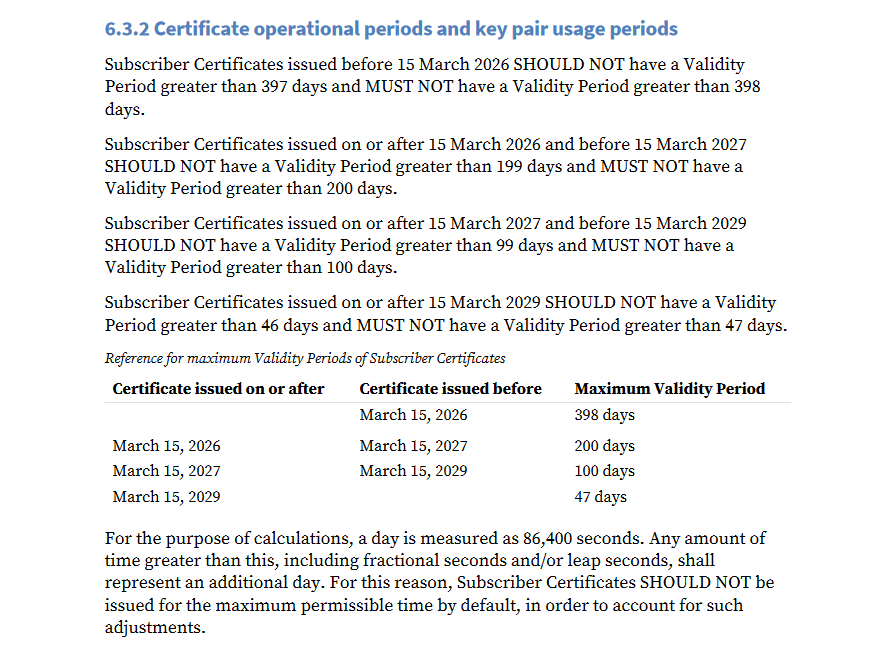

SC-081v3: Introduce Schedule of Reducing Validity and Data Reuse Periods

有效期缩短时间表:

2026年3月14日前:维持现有398天有效期

2027年3月14日前:缩短至200天

2028年3月14日前:缩短至100天

2028年3月15日起:固定为47天

历史背景与行业趋势

SSL/TLS证书有效期曾长达8年,但近年来不断缩短:

2015年:有效期从8年缩短至5年

2018年:进一步缩短至825天(约2年3个月)

2020年:调整为398天(约13个月)

2025年:新规通过,最终目标47天

影响与行业展望

尽管缩短有效期将增加证书管理成本,但可显著降低因长期未更新的证书带来的安全风险。行业专家认为,这一变革将:

提升安全响应能力:减少证书被滥用或泄露的时间窗口

推动自动化部署:加速企业采用自动化证书管理工具(如ACME协议)

促进PKI生态升级:推动证书颁发机构(CA)优化签发流程

目前,全球主要浏览器厂商已表态支持新规,预计未来几年内,企业需调整证书管理策略以适应更短的生命周期。

浏览器厂商为何积极推动缩短SSL/TLS证书有效期?

1. 提升用户安全:减少密钥泄露风险

SSL/TLS证书依赖RSA 2048或ECC等非对称加密技术,但长期使用的密钥仍可能因漏洞或计算能力提升而被破解。有效期越短,密钥轮换越频繁,攻击者可利用的窗口期就越小。例如:

若证书有效期8年,黑客有足够时间尝试破解或利用泄露的私钥。

若缩短至47天,即使密钥部分泄露,攻击者也可能来不及利用。

2. 增强身份验证:CA更频繁审核网站真实性

每次申请新证书时,证书颁发机构(CA)必须验证网站所有者的身份和域名控制权。47天有效期意味着:

CA每1.5个月就要重新验证网站,降低“僵尸证书”或仿冒网站长期存在的风险。

若网站被黑或域名易主,恶意使用旧证书的时间大幅缩短。

3. 浏览器厂商的驱动力:用户体验与安全竞争

谷歌、苹果、Mozilla等浏览器厂商的核心诉求是“零信任安全”,即默认不信任任何长期有效的凭证。他们的支持逻辑包括:

减少证书过期导致的访问中断(浏览器已自动检查并警告失效证书)。

推动行业采用自动化管理(如ACME协议+Let’s Encrypt),降低人工维护成本。

安全品牌塑造:更短的证书周期可作为浏览器“更安全”的营销点。

4. 成本转嫁:CA和网站运营者的挑战

尽管浏览器厂商受益于安全性提升,但实际负担落在:

CA机构:需处理更频繁的证书签发和验证,可能增加运营成本。

网站运维:需频繁更新证书,否则面临访问拦截(Chrome等会对过期证书显示全屏警告)。

应对方案:

自动化工具(如Certbot)可免费自动续签Let’s Encrypt证书。

云服务商(AWS、Cloudflare)已提供托管证书服务,减少人工干预。

缩短有效期是“牺牲管理便利性换取安全性”的典型举措。尽管增加运维负担,但浏览器厂商的强势推动表明:在安全至上的互联网生态中,短期证书已成为不可逆的趋势。

© 版权声明

本文的所有权归原作者所有,未经授权禁止转载和复制。如您侵犯了您的权益,请及时联系我们,本站将立即删除。谢谢您的理解与支持。

相关文章

暂无评论...